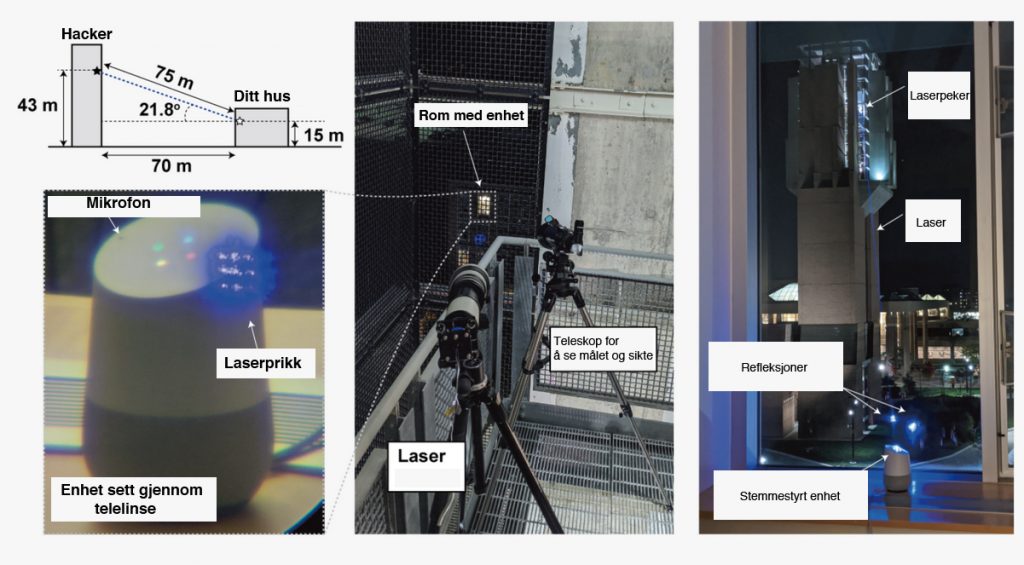

Alt en hacker trenger er en laserpeker, fotolinse og billig elektronikk fra nettet. 100 meter unna kan han logge seg inn på dine stemmestyrte enheter. Dette skremmende scenariet legges frem i en fersk forskningsrapport.

Tekst: Erik Hattrem / erik.hattrem@gmail.com

For noen få hundrelapper kan hvem som helst kjøpe enkelt utstyr via nettet og bryte seg inn på dine smartløsninger uten å være innendørs hjemme hos deg. Det som i utgangspunktet virker som en høyteknologisk operasjon, er i virkeligheten svært enkelt og billig.

Om du benytter deg av Amazon Alexa eller Google Assistant kan man fra over 100 meters avstand fra huset ditt, ved hjelp av en billig laser kjøpt på nettet, ta full kontroll over all hjemmeelektronikken din, tappe deg for personlig informasjon og det som langt verre er: Penger.

På oppdrag fra forsvarsdepartementet

Forskere ved Universitetet i Michingan i USA og Universitetet for Elektrokommunikasjon i Japan har ved hjelp av økonomisk støtte fra Defense Advanced Research Projects Agency (DARPA), forsvarsdepartementet i USAs egen avdeling for utvikling av militær teknologi, nylig publisert et dokument som viser hvordan hackere ved hjelp av tilgjengelig og billig teknologi kan hacke seg inn i dine elektroniske enheter.

Alt kan kjøpes på et kjøpesenter

Det skremmende er hvor enkelt dette gjøres ved hjelp av laser som rettes mot dine smart-høytalere, nettbrett og mobiltelefoner synblig gjennom vinduet ditt.

Forskningsdokumentet ved navn Light Commands: Laser-Based Audio Injection Attacks on Voice-Controllable Systems beskriver denne metoden som signalangrep på mikrofonene som tilhører enheten. lyset fra hackerens laser, blir konvertert til lyd.

Dokumentet forklarer fremgangsmåten, som på forenklet vis kan beskrives som følger:

En person som vil trenge seg inn i ditt hjemmenettverk av smartenheter bruker laseren og retter laserstrålen mot enhetens som har mikrofon. Ved hjelp av noe som på fagspråket kalles amplitudemodulasjon, som gjør om lydsignaler til radiobærebølger, gjør man det samme med laserlyset. På den måten vil laseren skape svingninger på mikrofonen som tror den hører lyd.

Lyden som blir modulert gjennom laserlyset, kan da gi ordrer til for eksempel en Google Assistant, Apple Siri eller Amazon Alexa og jobben med å få enda bredere tilgang til ditt hjemmenettverk er i gang. Forskerne ved universitetene har lykkes i dette fra en distanse på 110 meter.

Brukeridentifikasjon er ikke-eksisterende eller en mangelvare på stemmestyrt tilbehør. Så ved hjelp av laseren kunne forskerne åpne offerets nettverk, handle på nettet for offerets regning, bruke betalingsløsningene knyttet opp mot de forskjellige enhetene. Ved noen tilfeller fikk de startet biler som var logget på offerets Google-konto.

I forskningen rundt dette var selvsagt alle ofrene medvitende om at de var med på undersøkelser rundt sårbarhet.

Enorm sårbarhet

Hele prosjektets formål var å avdekke sårbarheten ved at en mengde teknologi er knyttet til internett.

— Det er mye oppmerksomhet rettet mot å forbedre mulighetene til stemmestyring av systemer, men lite er kjent om sårbarheten til disse systemene overfor hackerangrep, skriver forskerteamet i dokumentet.

For å forklare hvordan hackere greier å trenge seg inn i et eksempelvis norsk hjem som har stemmestyrte enheter synlig gjennom vindusrutene, starter vi med det åpenbare.

Mikrofoner kan gjøre om lyd til elektriske signaler, det er velkjent. Det som kanskje ikke er så allment kjent, er at mikrofoner også responderer på lys som er direkte rettet mot dem. Ved hjelp av en høyintensitets lysstråle, som modulerer et elektronisk signal til enkelt forklart, bølger. Se for deg lydbølger og bytt dette ut med lysbølger. På den måten blir mikrofonene manipulerte som om de mottar lyd fra en stemme og gir fra seg de nødvendige elektroniske signalene. Ved å bruke en egen mikrofon og enkelt utstyr til å modulere lyssignalet, kan hackerne sitte på komfortabel avstand og gi kommandoer til Google Assistant i en norsk stue.

Det aller meste av markedets stemmestyrte enheter er sårbare for slike angrep.

Følgende smartsystemer har forskerteamet testet og funnet sårbare for angrep:

Google Home, Google Home Mini, Google NEST Carn IQ, Echo Plus 1. generasjon, Echo Plus 2. generasjon, Echo, Echo Dot 2. generasjon, Echo Dot 3. generasjon, Echo Show 5, Echo Spot, Facebook Portal Mini, Fire Cube TV, EchoBee 4, iPhone XR, iPad 6. generasjon, Samsung Galaxy S9, Google Pixel 2. (Se faktaboks for distanser)

Det er skremmende hvor enkelt et ang

Hele utstyrslista for å sette i gang, er en enkel laserpeker som finnes i de fleste norske møterom, en laserdiode-driver for å gi laseren en jevn strømforsyning, en lydforsterker og telefoto-optikk fra for eksempel et speilreflekskamera. Laseren lyser gjennom telefotolinsa for å bedre kunne fokuseres på enheten om den er veldig langt unna.

Slik forsvarer du deg mot laser-hacking

Det finnes selvsagt et forsvar mot å bli angrepet på denne måten. Det åpenbare er å flytte enheter som er stemmestyrt bort fra innsyn gjennom vinduer. Laserlysprikkene eller refleksjoner i vindusglasset kan også varsle om at du er under angrep.

Du kan selv sette opp enhetene med en metode for å autentisere deg selv som bruker, for eksempel ved å be om at det tilfeldig blir stilt deg kontrollspørsmål før du avgir kommandoer som skal utføres. Du kan også legge et par mørke solbriller over mikrofonen for å hindre lys å nå frem, så all form lysblokkering av en enhet, vil forhindre slike angrep.

I fremtiden kan produsentene gjøre enhetene mer sikker ved å bruke flere mikrofoner som samtidig må oppfatte den samme lyden.

Hvor enkelt er det da egentlig å utføre et slik angrep på noens iPad eller Google assistant?

Her er en handleliste: